"Si no se modera tu orgullo, él será tu mayor castigo"

[ Dante Alighieri - Poeta florentino Italiano - 1265-1321 ]

189 - Crackear contraseñas de 16 caracteres. Anatomía de un ataque - 09/06/2013

En este Boletín analizamos las nuevas medidas legales que desean incorporar España y EE.UU. para instalar troyanos en los sistemas para controlar la piratería o la posible comisión de delitos informáticos por parte de los usuarios.

Además, mostramos cómo un equipo de tres investigadores pudo crackear contraseñas de hasta 16 caracteres utilizando diversas técnicas y herramientas.

Finalmente, nos realizamos diez preguntas de diligencia debida que debería hacerse una organización antes de contratar servicios de Cloud Computing y Housing para su centro de procesamiento de datos.

1. Infectar usuarios para vigilarlos y controlarlos. ¿La mejor defensa es el ataque?

2. Crackear contraseñas de 16 caracteres. Anatomía de un ataque

3. Diez preguntas de diligencia debida para hacer antes del "Housing"

4. Segu-Info busca autores

5. Apoya a Segu-Kids, Juntos en la Red

6. Desafío de la semana

1. Infectar usuarios para vigilarlos y controlarlos. ¿La mejor defensa es el ataque?

Este artículo fue desarrollado por Marcelo Temperini.

Marcelo es

Abogado (UNL) y actualmente se encuentra realizando un Doctorando

CONICET con especialización en Delitos Informáticos. Es Co-director de

la Red El Derecho Informático y Analista de Seguridad y Director de

AsegurarTe – Consultora en Seguridad de la Información.

Marcelo puede ser contactado en su Blog.

Hace pocos días, el diario El País de España publicó una noticia que afirmaba que "La policía podrá usar troyanos para investigar ordenadores y tabletas". La nota se basa en el borrador del anteproyecto de Código Procesal Penal del Ministerio de Justicia, el cual permitiría a los jueces que autoricen a la policía la instalación de troyanos en las computadoras de los investigados para obtener la información que contienen o a la que se puede acceder a través de ellos.

El texto (no está aprobado aún) prevé el acceso remoto de equipos informáticos para delitos con penas máximas superiores a 3 años, para el cibercrimen y para el terrorismo y el crimen organizado siempre que el juez justifique la proporcionalidad de la intervención. Hasta el momento, solo Alemania ha aprobado una regulación similar, aunque solo para casos de terrorismo, ante la invasión de la intimidad que supone.

Se puede acceder al documento completo en formato PDF desde nuestra sección Artículos de Terceros.

¡Gracias Marcelo!

2. Crackear contraseñas de 16 caracteres. Anatomía de un ataque

Este artículo ha sido desarrollado por Mauro Gioino.

Mauro es

Ingeniero en Sistemas de Información por UTN y puede ser contactado

en maurogioino[ARROBA]gmail.com.

Este artículo es una traducción y adaptación de su homólogo en inglés publicado originalmente por Arstechnica: Anatomy of a hack: How crackers ransack passwords like "qeadzcwrsfxv1331".

En marzo de este año, lectores inspirados en Nate Anderson, el subdirector de Ars y un novato en el arte del password cracking, han descargado una lista de más de 16 mil hashes. A las pocas horas, habían descifrado casi la mitad de ellos. Moraleja de la historia: si un reportero con cero entrenamiento en password cracking puede lograr semejantes resultados, imaginen lo que pueden hacer atacantes más experimentados.

Sin imaginar más, le preguntaron a tres expertos del cracking si atacarían la misma lista que utilizó Anderson para hacer el recuento de los resultados en todos sus colores y detalles técnicos. Los resultados eran para abrir los ojos ya que demostraron como rápidamente incluso largos passwords con letras, números y símbolos pueden ser descubiertos.

La lista contenía 16.449 contraseñas convertidas en hashes utilizando la función criptográfica MD5 (sin SALT). Sitios web con un poco de conciencia en seguridad, nunca almacenan passwords en texto plano. En cambio, ellos trabajaron solo con estos hashes conocidos como de una sola vía, los cuales son incapaces de ser convertidos matemáticamente nuevamente a letras, números y letras como los eligió originalmente el usuario. En caso de un fallo de seguridad que exponga los datos de los passwords, un atacante todavía debería adivinar cuidadosamente cada texto plano por hash.

Mientras que la tasa de éxito de Anderson fue del 47%, es minúsculo en comparación a lo que pueden hacer realmente los crackers, como el mismísimo Anderson aclaró. Para comprobar el punto, les dimos la misma lista y vimos por encima del hombro como la rompían.

El cracker menos exitoso del trio, quien utilizó la menor cantidad de hardware, dedicó sólo una hora, utilizó una pequeña lista de palabras y realizó una entrevista durante todo el proceso (fue capaz de descifrar el 62% de los passwords). El cracker más exitoso obtuvo el 90% de las contraseñas de la lista.

Se puede acceder al documento completo en formato PDF desde nuestra sección Artículos de Terceros.

¡Gracias Mauro!

3. Desenredando la web, documento de NSA desclasificado

Este artículo ha sido traducido por Raúl Batista, quien es Administrador de sistemas y es uno de los moderadores de Segu-Info.

El artículo es una traducción y adaptación de su homólogo en inglés publicado originalmente por Tech Republic: 10 due diligence questions to ask before co-locating your data center.

Muchas organizaciones están descubriendo los beneficios del housing de sus centros de procesamientos de datos. Pero si no se investiga a fondo a los posible proveedores, uno podría quemarse.

Una de las tendencias más fuertes en 2013 es el housing. La idea de mandar afuera todo o parte del centro de procesamiento de datos, está poniéndose de moda a medida que las compañías buscan ser más ágiles y formas de evitar los costos de la expansión del centro de procesamiento de datos. El housing puede ser fantástico. Pero antes de dar el salto, aquí hay 10 cosas que debe incluir en su diligencia debida para el housing.

- ¿Será uno capaz de cumplir con todas las obligaciones de TI?

Ahorrar dinero y costos de instalaciones es una cosa, pero cumplir con los requerimientos regulatorios, de gobierno y de seguridad es otra distinta. Un contratiempo en lo regulatorio o en el area de la seguridad pueden costar carreras, la reputación de la compañía, y clientes. Son todos gastos que van mucho más allá de lo que nunca ahorrará en dinero constante y sonante. Se hace esencial que uno investigue a fondo a los probables proveedores respecto de su capacidad para cumplir con los estándares de gobierno, regulatorios y de seguridad que uno espera para sí. Si no pueden cumplir, no haga negocios con ellos. - El proveedor de housing que está considerando ¿es el que mejor se

ajusta a su negocio?

Si solo está buscando un lugar donde estacionar algunos servidores y discos, un housing limitado que ofrezca espacio y la capacidad para que su personal realice el mantenimiento periódico podría ser suficiente. Sin embargo, si espera que el proveedor de housing también le ofrezca personal con experiencia para las aplicaciones que quiere mandar afuera o que esté profundamente familiarizado con todas las exigencias y pedidos de su industria en particular, entonces debería buscar un housing con servicios completos. - ¿Tiene SLAs (Acuerdos de Nivel de Servicio) el housing?

Se sorprendería de cuantos housing no lo tienen. No firme nunca un contrato de housing a menos que tenga SLAs. Si el proveedor no los ofrece, inclúyalos en el contrato. - ¿Qué tan fácil podría salirse del housing si lo necesitara?

La industria tiende a atravesar fases alternadas de tercerización y de uso de recursos propios. No hay razón para pensar que esta tendencia no continuará. Asegúrese de incluir en su contrato el nivel de servicio garantizado por su proveedor de housing en el evento que necesite finalizar el servicio. A nadie le gusta negociar estos SLA de "finalización" en un nuevo contrato de servicio. Pero si alguna vez necesita interrumpirlo, está contento de haberlo hecho. - ¿Posee el proveedor su propio centro de datos?

Una cantidad de proveedores de SaaS (software como servicio) contratan incluso con terceros los centros de procesamiento de datos para proveer sus operaciones de centro de procesamiento de datos. Trate de evitar situaciones como esta. Si alguna vez tiene una situación de desastre de su centro de procesamiento de datos o una interrupción de uno de terceros, estará al menos a un proveedor de distancia de aquel proveedor de terceros. Eso significará probablemente que uno tenga poco peso o poca influencia y la salud de su negocio podría quedar colgando de ese balance. - ¿Cuanto dinero realmente va a ahorrar?

Comenzar con un housing puede llegar a ser hasta un 80 por ciento más barato que comenzar a construir su propio centro de procesamiento de datos. Pero cuando ya superó el inicio y uno está en una suscripción de housing en marcha, el costo del housing (versus el propio centro de datos) tiende a igualarse. Si es estratégicamente importante para uno mantener su propio centro de procesamiento de datos, examine a fondo su situación antes de ir a un housing. - ¿Que tanto coincide su plan de acción tecnológico con el del

proveedor de housing?

Si está mudando aplicaciones de misión crítica a un housing, necesitará comprender como serán las estrategias de inversión y actualización tecnológicas de su proveedor. Este camino de actualización debe coincidir estrechamente con el suyo propio. Sino, correrá el riesgo de quedar fuera de sincronización tecnológica con su proveedor. - ¿Que tan sólido es el plan de recuperación de desastres del

proveedor de housing?

Todo proveedor de housing le dirá que tienen un plan de recuperación de desastres (DRP), pero ¿funcionará ese plan son el suyo propio? Enfréntelo, debe negociar con su proveedor de housing para probar anualmente en conjunto el DRP. - ¿Cuán estable es su housing?

Muchas compañías verifican SAS70, Dun and Bradstreet, y los estados financieros de los proveedores de housing para asegurarse que son viables financieramente. Peor otro punto de vista es pensar respecto del potencial para fusiones y adquisiciones. El sector de housing no es diferente a otras areas de tecnología. Suceden fusiones y compras. A veces cuando estas cosas pasan, los cliente encuentran que no funcionan tan bien con el nuevo socio de negocios. Asegúrese de negociar una cláusula de finalización en su contrato que le permita terminar si hay cambios en el control de gestión. - ¿Que tan fuerte es el historial de servicios de su proveedor de

housing?

Cuando verifique las referencias de clientes del housing, pregunte sobre la calidad del servicio y los tiempos de respuesta. Los negocios son bastante difíciles estos días. En una situación de escalada, no querrá encontrarse con un socio de housing que es lento para responder.

¡Gracias Raúl!

4. Segu-Info busca autores

Segu-Info siempre está abierto a la publicación de documentos de interés desarrollados por la comunidad por lo que;

- si te interesan la Seguridad de la Información,

- si conoces de Legislación en Seguridad,

- o, si la Seguridad de la Información es uno de tus temas de lectura/búsqueda preferidos...

Esta propuesta es para tí.

Segu-Info busca autores/escritores/redactores independientes que deseen compartir sus escritos/pensamientos/experiencias con la comunidad.

Para que Segu-Info siga siendo un lugar en donde la información es de todos y para todos, te invitamos a que seas parte. Si quieres compartir tus creaciones, contáctate con nosotros.

5. Apoya a Segu-Kids, Juntos en la Red

Segu-Kids, pone a disposición de todos información en forma libre y gratuita y, es el primer sitio pensado con el objetivo de apoyar y acompañar a la familia y a los educadores.

El nacimiento de Segu-Kids se debe a la gran cantidad de riesgos existentes en Internet y a la necesidad de crear concientización y educación sobre las formas de prevención y protección, haciendo uso responsable de las tecnologías existentes.

Segu-Kids busca la colaboración de todas las organizaciones a quienes les importa los menores y la seguridad en línea. Por eso, si formas parte de una de estas organizaciones o conoces a alguien vinculado, no dudes en ponerte en contacto con nosotros.

Te invitamos a conocer Segu-Kids y a dejarnos tus experiencias, para que sigamos creciendo juntos en la red.

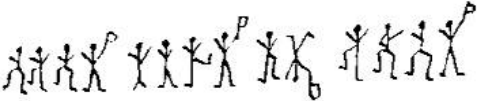

6. Desafío de la semana

Solución al desafío del Boletín anterior

El número buscado es el "2518".

Respondieron correctamente: [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected]

Desafío de esta semana:

¿Qué dice el siguiente mensaje y dónde puede ser encontrado?